近期,名为“GlobeImposter ”的勒索病毒再次爆发,中国众多用户“中招”。锐捷网络已发布下一代防火墙的防范措施,建议客户及时调整防火墙及终端,防范病毒。为了帮助用户彻底杜绝该病毒,锐捷技术服务工程师为广大用户进一步提供更为详细的处理方案。

锐捷产品针对“GlobeImposter ”的防范措施

“GlobeImposter”勒索病毒除利用已知的Windows的系统漏洞之外,还利用Windows远程桌面服务相关端口进行传播,锐捷网络强烈建议相关单位和个人用户做好以下措施:

(一)关闭135、137、139、445等端口的外部网络访问权限,在服务器上关闭不必要的上述服务端口;

(二)加强对135、137、139、445等端口的内部网络区域访问审计,及时发现非授权行为或潜在的攻击行为;

(三)关闭Windows远程桌面服务的外网访问权限(默认端口为TCP 3389),同时在服务器上关闭Windows远程桌面服务。如确需开启远程桌面服务,建议修改默认的Windows远程桌面服务端口,或通过Windows防火墙、网络设备设置允许访问该服务的远程主机地址;

(四)加强服务器的密码管理,设置强口令并定期更换密码;

采用锐捷产品组建的网络,可以开启相关产品功能进行预防,以防范和降低攻击产生的影响。可在网络边界(出口网关、路由器或安全设备)、内部网络区域(交换机及无线设备)、主机安全(应用软件)的业务优先排布逻辑角度,部署安全策略,具体防范方案如下:

注意:若通过网络设备阻断445及其他关联端口(如: 135、137、139、3389端口)的外部网络访问权限,会影响到“Windows文件共享功能”、“AD域、LDAP对接场景”、“云桌面产品“等的使用,建议根据客户实际业务情况选择封堵的端口,针对云服务器或业务服务器,放通139和445端口。

• 出口网关产品

网络边界出口部署锐捷NPE/NBR/EG网关产品,主要采用禁止135、137、139、445、3389服务端口防范风险。需要注意网关产品经常会部署很多的映射业务,请务必确认业务使用的端口是否有在此禁止行列,避免影响正常业务使用,具体方式如下:

Ruijie#configure terminal

Ruijie(config)#ip access-list 2999(Acl num<1-3000>,注意不要跟其他ACL冲突了)

Ruijie(config-ext-nacl)#10 deny tcp any any eq 135

Ruijie(config-ext-nacl)#20 deny tcp any any eq 137

Ruijie(config-ext-nacl)#30 deny tcp any any eq 139

Ruijie(config-ext-nacl)#40 deny tcp any any eq 445

Ruijie(config-ext-nacl)#50 deny tcp any any eq 3389

Ruijie(config-ext-nacl)#60 deny udp any any eq 135

Ruijie(config-ext-nacl)#70 deny udp any any eq 137

Ruijie(config-ext-nacl)#80 deny udp any any eq 139

Ruijie(config-ext-nacl)#90 deny udp any any eq 445

Ruijie(config-ext-nacl)#120 permit ip any any (风险点:最后必须配置允许所有,否则会导致断网)

Ruijie(config-ext-nacl)#exit

Ruijie(config)#ip session filter 2999 (注意顺序,必须先配置ACL 2999再配置ip session filter)

• 路由产品

网络边界出口部署锐捷RSR路由器产品,主要采用禁止135、137、139、445、3389服务端口以防范风险。注意确认是否有其他正常业务涉及该端口,避免影响正常业务使用。

RSR1002e/RSR2004e/RSR2014EF/RSR3044/RSR30-X/RSR50E40/RSR77 /RSR77X系列产品推荐使用session filter方式,配置方式如下:

全局创建ACE表项,并在全局模式调用该ACL使其生效。

Ruijie#configure terminal

Ruijie(config)#ip access-list extend deny_onion

Ruijie(config-ext-nacl)#10 deny tcp any any eq 135

Ruijie(config-ext-nacl)#20 deny tcp any any eq 137

Ruijie(config-ext-nacl)#30 deny tcp any any eq 139

Ruijie(config-ext-nacl)#40 deny tcp any any eq 445

Ruijie(config-ext-nacl)#50 deny tcp any any eq 3389

Ruijie(config-ext-nacl)#60 deny udp any any eq 135

Ruijie(config-ext-nacl)#70 deny udp any any eq 137

Ruijie(config-ext-nacl)#80 deny udp any any eq 139

Ruijie(config-ext-nacl)#90 deny udp any any eq 445

Ruijie(config-ext-nacl)#120 permit ip any any (风险点:最后必须配置允许所有,否则会导致断网)

Ruijie(config-ext-nacl)#exit

Ruijie(config)#ip fpm session filter deny_onion

针对RSR20,RSR50,RSR50e系列不支持session filter功能的路由器设备,推荐使用ACL配置,配置方式如下:

Ruijie#configure terminal

Ruijie(config)#ip access-list extend deny_onion

Ruijie(config-ext-nacl)#10 deny tcp any any eq 135

Ruijie(config-ext-nacl)#20 deny tcp any any eq 137

Ruijie(config-ext-nacl)#30 deny tcp any any eq 139

Ruijie(config-ext-nacl)#40 deny tcp any any eq 445

Ruijie(config-ext-nacl)#50 deny tcp any any eq 3389

Ruijie(config-ext-nacl)#60 deny udp any any eq 135

Ruijie(config-ext-nacl)#70 deny udp any any eq 137

Ruijie(config-ext-nacl)#80 deny udp any any eq 139

Ruijie(config-ext-nacl)#90 deny udp any any eq 445

Ruijie(config-ext-nacl)#120 permit ip any any (风险点:最后必须配置允许所有,否则会导致断网)

Ruijie(config-ext-nacl)#exit

Ruijie(config)#interface gigabitEthernet 0/1 //根据不同端口进行调整

Ruijie(config-if-gigabitEthernet)#ip access-group deny_onion in

如果之前已经有配置这两种功能,只需要把这次过滤端口的ACE加入之前的ACL即可。

• 安全产品

网络边界安全区域部署锐捷锐捷防火墙产品,可以通过阻断漏洞端口或升级规则库的方式处理:

1)安全产品首先采用禁止TCP135、TCP/UDP137、TCP139、TCP445、TCP3389服务端口。如部署出口的防火墙设备经常会部署很多的映射业务,请务必确认业务使用的端口是否有在此禁止行列,避免影响正常业务使用。

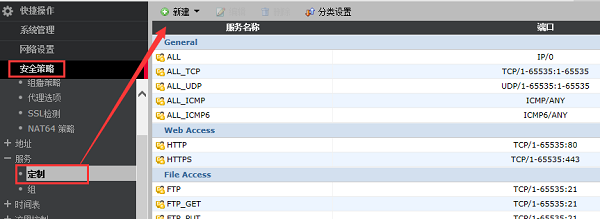

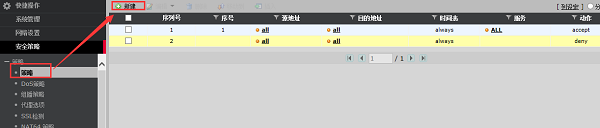

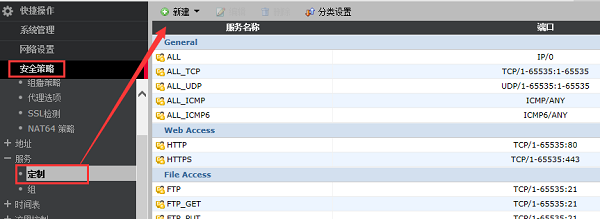

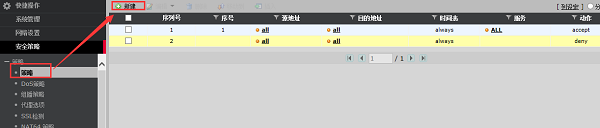

以全新下一代防火墙为例,配置步骤如下:

2)UTM特征库授权在有效期内的用户,可开启入侵防御或防病毒功能进行深度防御:

• RG-WALL 1600系列全新下一代防火墙产品(型号:RG-WALL 1600-S3100/S3200/S3600/S3700/M5100/M6600/X8500/9300/X9850),将入侵防御特征库更新到14.00570版本, 病毒特征库更新到 66.00963 版本之后,同时开启入侵防御和病毒防护功能即可有效拦截勒索病毒(入侵防御和病毒防护功能的具体配置方法,可参考产品的实施一本通);

• RG-WALL 1600-E系列全新模块化防火墙产品(型号:RG-WALL 1600-E200/E300/E400/E600/E800),将入侵防御特征库(ips特征库)规则库/快速检测病毒库版本更新到 2019-03-11 版本及之后,同时开启入侵防御、病毒防护功能即可有效拦截勒索病毒(入侵防御功能的具体配置方法,可参考产品的实施一本通);

• 交换产品

若客户出口边界设备无法配置隔离,可考虑在交换产品与外网出口互联端口及其它存在感染病毒风险的入端口上部署ACL。但请注意确认是否有其他正常应用涉及该端口,避免影响正常业务使用,方式如下:

创建ACE表项

Ruijie#configure terminal

Ruijie(config)#ip access-list extend deny_onion

Ruijie(config-ext-nacl)#10 deny tcp any any eq 135

Ruijie(config-ext-nacl)#20 deny tcp any any eq 137

Ruijie(config-ext-nacl)#30 deny tcp any any eq 139

Ruijie(config-ext-nacl)#40 deny tcp any any eq 445

Ruijie(config-ext-nacl)#50 deny tcp any any eq 3389

Ruijie(config-ext-nacl)#60 deny udp any any eq 135

Ruijie(config-ext-nacl)#70 deny udp any any eq 137

Ruijie(config-ext-nacl)#80 deny udp any any eq 139

Ruijie(config-ext-nacl)#90 deny udp any any eq 445

Ruijie(config-ext-nacl)#150 permit ip any any (风险点:最后必须配置允许所有,否则会导致断网)

Ruijie(config-ext-nacl)#exit

推荐选择在物理接口上应用该ACL,无需在SVI接口上配置。例如:

Ruijie(config)#interface gigabitEthernet 0/1 //根据不同端口进行调整

Ruijie(config-if-gigabitEthernet)#ip access-group deny_onion in

• 无线产品

如果网络中部署锐捷无线设备,主要采用禁止135、137、139、445、3389服务端口以防范风险,注意确认是否有其他正常业务涉及该端口,避免影响正常业务使用。

1)如果AC在局域网环境,建议在出口设备做相应防护策略,无需调整AC配置。

2)如果AC作为互联网出口,则需在AC上部署ACL防护策略,具体配置方法如下:

注意:配置前请先确认是否有其他正常应用需使用以下端口,避免影响正常业务使用。

Ruijie#configure terminal

Ruijie(config)#ip access-list extend deny_onion

Ruijie(config-ext-nacl)#10 deny tcp any any eq 135

Ruijie(config-ext-nacl)#20 deny tcp any any eq 137

Ruijie(config-ext-nacl)#30 deny tcp any any eq 139

Ruijie(config-ext-nacl)#40 deny tcp any any eq 445

Ruijie(config-ext-nacl)#50 deny tcp any any eq 3389

Ruijie(config-ext-nacl)#60 deny udp any any eq 135

Ruijie(config-ext-nacl)#70 deny udp any any eq 137

Ruijie(config-ext-nacl)#80 deny udp any any eq 139

Ruijie(config-ext-nacl)#90 deny udp any any eq 445

Ruijie(config-ext-nacl)#120 permit ip any any (风险点:最后必须配置允许所有,否则会导致断网)

Ruijie(config-ext-nacl)#exit

部署场景:

1)如果内网无线终端已经出现问题,在无线的wlansec下调用对应的无线ACL,防护内网

Ruijie(config)#wlansec 1 (注意:每个用户的wlansec下都需要调用)

Ruijie(config-wlansec)#ip access-group deny_onion in (注意顺序,必须配置好ACL deny_onion再配置ip access-group deny_onion in)

Ruijie(config-wlansec)#exit

Ruijie(config)#exit

Ruijie#write

2)如果当前内网无线使用正常,只需要防护外网的攻击报文,可在AC上联物理接口调用

Ruijie(config)# interface gigabitEthernet 0/1 (需要在AC上联的物理接口调用)

Ruijie (config-if-GigabitEthernet 0/1)#ip access-group deny_onion in (注意顺序,必须配置好ACL deny_onion再配置ip access-group deny_onion in)

Ruijie (config-if-GigabitEthernet 0/1)# exit

Ruijie(config)#exit

Ruijie#write

如需进一步咨询或技术支持,可以联系统一客服电话:4008111000。