近日在市场活动中发现,锐捷出口网关上网行为产品存在命令注入漏洞,低权限用户通过该漏洞可以绕过权限控制机制,控制设备。详细情况如下:

一、漏洞说明

RG-EG系列出口上网行为网关在连接互联网后,攻击者在使用合法WEB账户登陆后,可以通过问题页面中的参数执行系统命令,从而控制安全设备。

二、影响范围

1、涉及软件版本:

目前仅网关产品的11.x版本存在此问题,10.x版本未发现此问题,请放心使用。

2、涉及产品型号:

|

NBR系列

|

RG-NBR1000G-C、RG-NBR2000G-C、RG-NBR3000G-S

RG-NBR108G-P、RG-NBR800G、RG-NBR950G

RG-NBR1000G-E、RG-NBR1300G-E、RG-NBR1700G-E、RG-NBR2100G-E

RG-NBR2500D-E、RG-3000D-E、RG-3000D-UE

RG-NBR6205-E、RG-NBR6210-E RG-NBR6215-E

|

|

EG系列

|

RG-EG2000F、RG-EG2000K、RG-EG2000L、RG-EG2000P

RG-EG2000CE、RG-EG2000SE、RG-EG2000GE、RG-EG2000XE、RG-EG2000UE

RG-EG3000XE/UE、RG-EG3000SE、RG-EG3000CE、RG-EG3000GE、RG-EG3000ME

RG-EG680-P、RG-EG2100-P

RG-EG3210、RG-EG3220、RG-EG3230、RG-EG3250

EG350

|

|

ACE系列

|

RG-ACE3000E、RG-ACE2000E-v3、RG-ACE5000E

|

三、漏洞定级

该风险仅在设备WEB页面弱密码被攻击者登陆后的条件下发生。

按照《GBT 30279-2013 信息安全技术安全漏洞等级划分指南》定义,此漏洞等级为“中危”。即:可远程操作、设备弱密码环境,不易形成大规模攻击。

四、漏洞规避方案

1、修改web界面超级管理员认证的密码,并具备复杂度,不易被攻击者破解(如下图进入“系统设置”-“密码修改”,配置至少10位的web登陆密码,最好包括特殊字符):

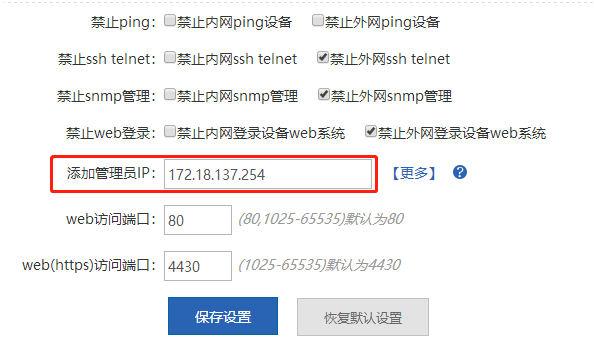

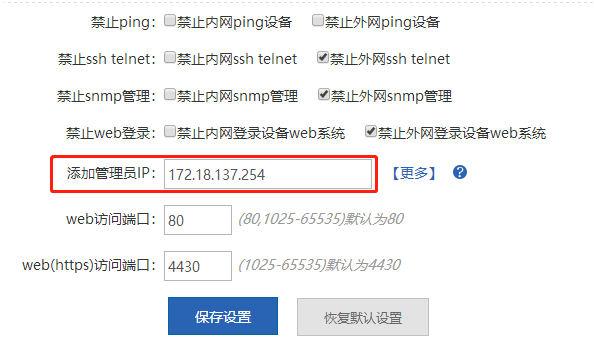

2、设置管理主机,禁止非设备管理用户登录设备WEB系统(如下图进入“安全”-“本地防攻击”添加管理主机限制配置):

五、漏洞解决方案

升级针对解决该漏洞最新软件版本,版本号: RGOS 11.9(4)B12P3(适用除EG350以外其他型号)和11.1(6)B4P8(适用EG350)

六、后续改善计划

锐捷网络会持续跟进该漏洞的最新动态,请您关注锐捷网络的官网、官微的公告内容。有任何关于此次漏洞修复的问题,可以通过以下方式联系我们:

锐捷售前咨询热线:4006-208-818

锐捷售后咨询热线:4008-111-000

锐捷睿易咨询热线:4001-000-078

锐捷网络官网:www.ruijie.com.cn