功能介绍:

一般在无线网络中设备分为两种类型:非法设备(Rogue 设备)和合法设备。Rogue设备可能存在安全漏洞或被攻击者操纵,因此会对用户网络的安全造成严重威胁或危害。在AP上开启反制功能可以对这些设备进行攻击使其他无线终端无法关联到Rogue设备。

适用场景说明

在无线环境中还有其他的AP在工作,而又不想因为其他未知无线AP影响无线网络的安全性和稳定性,那么可以使用该方案。其他无线设备可能存在安全漏洞或被攻击者操纵,因此会对用户网络的安全造成严重威胁或危害。使用该方案后可以那些未知的AP不能使用无线网络。

优点:增加无线网络的安全性和稳定性

缺点:消耗无线设备的运行资源,需要增加额外的配置。

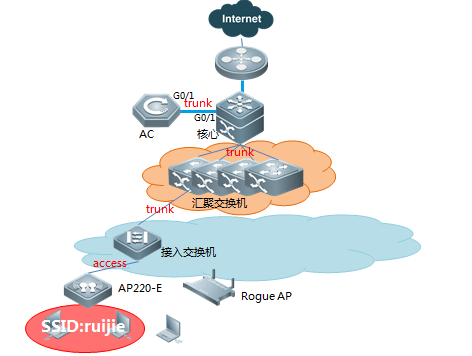

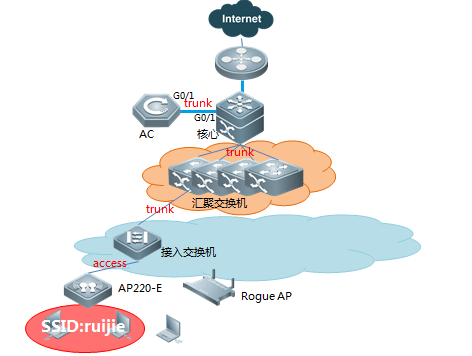

一、组网需求

无线设备环境里出现流氓AP,开启无线反制功能使流氓AP不能使用无线网络

二、组网拓扑

三、配置要点

1、配置AP工作模式

2、启用反制功能

四、配置步骤

1、配置AP工作模式为monitor或hybird

AC(config)# ap-config ap220-e

AC(ap-config)# device mode hybrid 或者AC(ap-config)# device mode monitor

注:monitor模式为AP不提供无线热点功能,只做检测使用;hybrid模式为AP即提供检测功能又提供无线热点功能,性能会根据检测间隔受到一定影响

2、配置反制及静态攻击列表

1)1B18及之前的版本:

AC (config)#wids //进入wids模式

AC (config-wids)#countermeasures enable //开启反制

AC (config-wids)#countermeasures mode config //反制模式为config

AC (config-wids)#device attack mac-address 061b.b120.700c //添加静态攻击列表, 061b.b120.700c为非法AP的BSSID,通过wirelessMon等无线扫描可以获取到流氓AP的BSSID

2)1B19版本:

AC (config)#ap-config AP220-I //进入AP模式

AC (config-ap)#countermeasure enable //开启反制

AC (config-ap)#countermeasures mode config //反制模式为config,

AC (config)#wids //进入wids模式

AC (config-wids)#device attack mac-address 061b.b120.700c //添加静态攻击列表, 061b.b120.700c为非法AP的BSSID,通过wirelessMon等无线扫描可以获取到流氓AP的BSSID

反制模式解释:

SSID Countermeasures mode SSID information 反制与合法AP同SSID的AP(可通过show wids detected rogue ssid-ap查看是否检测到)这种模式下同时可以反制手动配置的攻击列表中的AP,建议用这种模式测试。)

adhoc Countermeasures mode adhoc information 反制热点网络(Adhoc需要用手机创建,电脑创建的可以检测到但无法反制)

config Countermeasures mode config information 反制手动配置的攻击列表中的AP

rogue Countermeasures mode rogue information 反制不在合法AP列表中的所有检测到的AP(show wids detected rogue ap查看),环境中含较多第三方AP时,建议采用SSID模式。

五、配置验证

无线用户连接到流氓AP,确认是否会出现掉线或者丢包等现象。