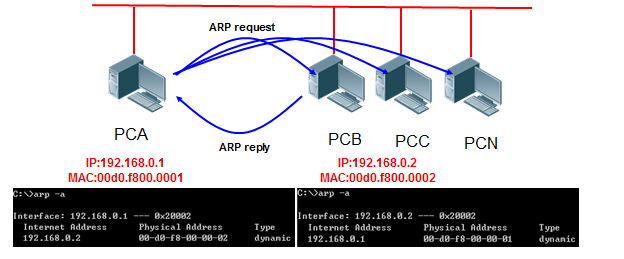

ARP(Address Resolution Protocol)是地址解析协议, 是一种通过IP地址查找对应物理地址的协议。某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则A广播一个ARP请求报文(携带主机A的IP地址Ia——物理地址Pa),请求IP地址为Ib的主机B回答他的物理地址Pb是多少。网络上所有主机包括B都收到这份ARP请求,但只有主机B识别到是自己的IP地址,于是向A主机发回一个ARP响应报文,其中就包含有B的MAC地址Pb。A接收到B的应答后,就会更新本地的ARP缓存,接着使用这个MAC地址发送数据(由网卡封装这个MAC地址)。因此,本地高速缓存的这个ARP表是本地网络流通的基础,而且这个缓存是动态的,长时间没有ARP信息报文后,缓存会自动删除,通常网络设备的ARP超时时间为3600s,windows主机的超时时间为120s。

ARP欺骗介绍:

假设一个网络环境中有三台主机,分别为主机A、B、C。主机详细信息如下描述:

A的地址为:IP:192.168.10.1 MAC: AA-AA-AA-AA-AA-AA

B的地址为:IP:192.168.10.2 MAC: BB-BB-BB-BB-BB-BB

C的地址为:IP:192.168.10.3 MAC: CC-CC-CC-CC-CC-CC

正常情况下A和C之间进行通讯,但是此时B向A发送一个自己伪造的ARP应答,而这个应答中的数据发送方的IP地址是192.168.10.3(C的IP地址),MAC地址是BB-BB-BB-BB-BB-BB(C的MAC地址本来应该是CC-CC-CC-CC-CC-CC,这里C被伪造了)。当A接收到B伪造的ARP应答,就会更新本地的ARP缓存(A被欺骗了),这时B就伪装成C了。同时,B同样向C发送一个ARP应答,应答包中发送方IP地址是192.168.10.1(A的IP地址),MAC地址是BB-BB-BB-BB-BB-BB(A的MAC地址本来应该是AA-AA-AA-AA-AA-AA),当C收到B伪造的ARP应答,也会更新本地ARP缓存(C也被欺骗了),这时B就伪装成了A。这样主机A和C都被主机B欺骗,A和C之间通讯的数据都经过了B,主机B完全可以知道他们之间传输的任何信息。这就是典型的ARP欺骗过程。

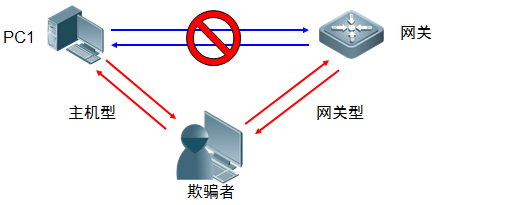

根据ARP欺骗者与被欺骗者之间的角色关系的不同,通常可以把ARP欺骗攻击分为如下两种:

主机型ARP欺骗:欺骗者主机冒充网关设备对其他主机进行欺骗

网关型ARP欺骗:欺骗者主机冒充其他主机对网关设备进行欺骗

ARP欺骗攻击的症状与目的:

网络时断时通;

网络中断,重启网关设备,网络短暂连通;

内网通讯正常、网关不通;

频繁提示IP地址冲突;

硬件设备正常,局域网不通;

特定IP网络不通,更换IP地址,网络正常;

禁用-启用网卡,网络短暂连通;

网页被重定向。

ARP欺骗的表象是网络通讯中断,真实目的是截获网络通讯数据。欺骗者通过双向攻击后,PC发往网关的数据将被欺骗者截获,导致敏感信息被窃取

,网游的木马程序多通过这种方式进行盗号,网银,支付宝账号密码也可能通过这种方式被窃取。

锐捷网络防ARP欺骗解决方案:

锐捷网络坚持走自主研发的发展道路,在整个业界对ARP欺骗感到比较头疼时,率先推出了一系列成熟的ARP欺骗解决方案。首先我们需要了解两个关键概念:

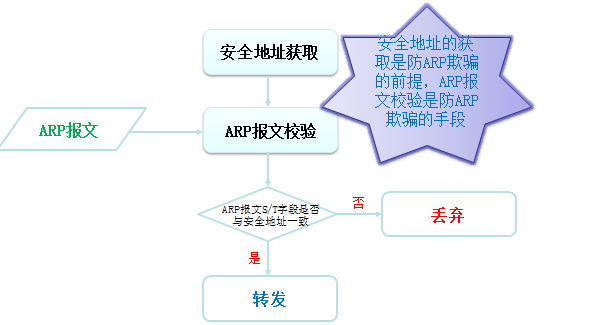

一、安全地址

主机真实的IP与MAC地址的组合信息

在主机发送ARP报文前由交换机提前获得

二、ARP报文校验

由交换机检查ARP报文中Sender’s MAC与安全地址中的MAC是否一致,否则丢弃

由交换机检查ARP报文中Sender’s IP与安全地址中的IP是否一致,否则丢弃

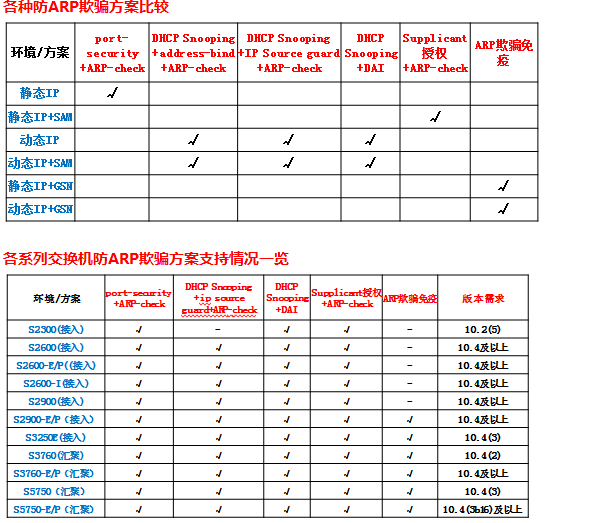

我司目前根据客户实际使用情况的不同,比如动态获取IP的环境还是静态配置主机IP,是否有802.1x认证,是否有相应的应用服务器软件配合,交换机支持的安全功能的种类不同,对应各式各样的不同组合方式,推荐客户使用不同的防ARP欺骗解决方案。虽然每种方案的实现方式,配置等存在较大差异,但是他们的一个防止ARP欺骗的原理都是一样的,首先需要通过给交换机配置静态的安全地址的绑定,或者是通过动态的DHCP的方式窥探到主机的安全地址的对应关系,然后交换机针对端口上收到的所有的,每个ARP报文都做校验,与交换机上面此前创建好的安全地址的数据库做比对,最后如果ARP报文的Send/target的各字段与安全地址里面的一致,那么就转发这份ARP报文,否则直接丢弃这份ARP报文,这样非法的ARP报文无法通过交换机的某个端口进行转发,扩散的话,就无法发送给网络中的其他主机或者网关设备,这样就能彻底防ARP欺骗了。