一、组网需求

出差在外的员工PC通过IPSec客户端(可登录到锐捷论坛http://support.ruijie.com.cn下载客户端软件)与设备间建立IPSecVPN,实现出差员工安全访问内网服务器。ipsec客户端用来在 Windows 操作系统主机上建立基于 IPSec 协议的安全隧道,它以预共享密钥和 X.509 证书作为认证方式,实现公共或非信任网络中主机的安全远程接入,保护用户数据安全。可以有效地保护重要的网络连接,如远程接入、远程管理、文件传送、收发电子邮件(SMTP、POP)和IP电话。它支持包括拨号在内的所有网络连接类型。

各参数配置如下,两端需一致:

模式:主模式;

认证方式:预共享密钥,密钥为ruijie

IKE算法:3DES-MD5,DH2

IPSec协商交互方案:esp(3des-md5)

完美向前:group2

二、网络拓扑

三、配置要点

1、配置NGFW

a、配置扩展认证用户和用户组,用于客户端从外网拨入的认证账号

b、配置IKE协商参数

c、配置IPSEC协商策略

d、配置地址资源

e、配置安全策略

f、保存配置

2、安装客户端(可登录到锐捷论坛http://support.ruijie.com.cn下载客户端软件,目前客户端支持32位win7和XP系统,后期版本会加入64位系统的支持)

3、配置客户端

a、配置IKE协商参数

b、配置IPSEC协商策略

4、VPN建立失败基本排查思路:

a、第一阶段建立失败:

检查VPN的两台设备之前的连通性是否可达,两台设备互ping看是否连通,若不通,先检查网络连通性。

检查IKE协商配置:IKE策略是否一致(加密算法和认证算法)、预共享密钥是否一致、对端IP地址是否指对、协商模式是否一致;

b、若第一阶段建立成功,第二阶段建立失败:

检查IPSec协商配置:安全策略是否配置正确,是否启用--IPSEC转换集各参数是否一致--两端的感兴趣流是否对称;

c、若还是不能解决,请致电锐捷客服热线4008111000或登录官网的在线客服寻求帮助。

四、操作步骤

1、配置NGFW

a、配置扩展认证用户和用户组,用于客户端从外网拨入的认证账号

进入菜单--资源管理--认证用户--本地用户--新建

新建用户名:client

密码:123456

新建用户组:进入菜单--资源管理--认证用户--用户组--新建

新建组名:clientgroup

类型选择为Firewall

将刚才新建的用户名client选择到组员里

b、配置IKE协商参数

进入菜单--VPN--IPSec--自动模式(IKE)--新建IKE协商

设置远程网关名称:test1

对端网关:动态IP地址

认证方式:预共享密钥

密钥值为:ruijie

点击高级选项

配置IKE协商交互方案:加密算法:3DES,认证:MD5,DH组:2 (PC客户端的配置需一致)

扩展认证启用,用户组选择第二步所建的用户组:clientgroup

模式配置启用,填写分配给PC客户端拨入VPN后使用的VPN地址和DNS。

c、配置IPSEC协商策略

进入菜单--VPN--IPSec--自动模式(IKE)--选择三步所建的对端网关名“test1”,点击新建IPSec协商

通道名称配置为:pc-ngfw(自定义)

对端网关:选择第三步配置的对端网关名“test1”

IPSEC协商交互方案:ESP封装:3DES-MD5 AH封装:MD5-HMAC(需与PC客户端的配置一致)

完美向前保密:GROUP1(需与PC客户端的配置一致)

其他保持默认值。

d、配置地址资源

进入菜单--资源管理--地址资源--地址节点--新建

名称:vpnip(自定义)

地址节点选择子网:10.0.0.0/24即分配给VPN用户的IP地址段,将其用箭号将其选择到右边的框里。

同时新建一个内网服务器网段192.168.1.0/24名称为inside。

e、配置安全策略

进入菜单-- 防火墙--安全策略--安全策略--新建

源接口:选择内网口(即连到服务器网段的接口)

源地址名:服务器网段名inside

目的接口:选择外网口GE1

目的地址名:选择vpnip

动作:IPSec

VPN通道:pc-ngfw

勾选:允许流入和允许流出。

其他保持默认值。

全局下务必把策略启用.

f、保存配置

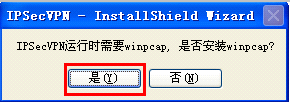

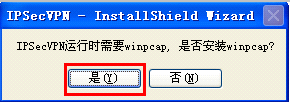

2、安装客户端

将附件二IPSec客户端下载至电脑上,解压开双击setup.ext安装文件

选择安装路径,然后点“下一步”

3、配置客户端

所有程序--IPSECVPN,双击点击IPSECVPN

a、配置IKE协商参数

打开后如下图:

点击新建一条隧道:test(自定义)

远程网关:172.18.10.108(NGFW的外网口地址,一般为公网地址,此处测试时用私网地址)

远程子网:192.168.1.0/24(即服务器的地址段)

本地接口:192.168.33.45(PC电脑的本地IP地址)

认证方式:共享密钥

密钥与第三步配置的密钥一致:ruijie

勾选支持扩展认证,登录名和密码分别为第二步所配置的值:用户名:client 密码:123456

b、配置IPSEC协商策略

IKE协商策略与第三步配置策略必须一致。

IPSEC协商策略与第四步配置的策略必须一致。

设置完成后,双击名称“test”,状态会显示依次显示“第一阶段协商成功”--“第二阶段协商成功”--“已连接”。

五、验证效果

之后客户端就可以访问内网的服务器了,有数据通过VPN,在已连接处可看到流量大小。