功能介绍

IPSEC动态隧道一般应用于分支节点较多的总分拓扑结构,在中心点配置动态隧道接受各分支的IPSEC VPN拨入。中心点配置简单、易于维护、可扩展性强。

应用场景

若总公司和分公司各自的内网要能够互相共享资料,且希望资料在网络传输中不易被黑客截获破解窃取,保证资料的安全保密,此时您可以在总公司和分公司的网络设备上建立IPSec VPN,它即能实现总公司和分公司之间能够直接互相访问资源,也能对数据传输进行加密,保证了数据的安全性。若总部的IP地址固定,而分公司是采用拨号方式上网的(IP地址不固定),那么可以采用动态IPSec VPN。

一、组网需求

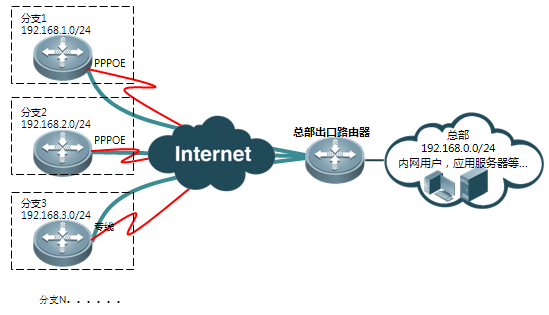

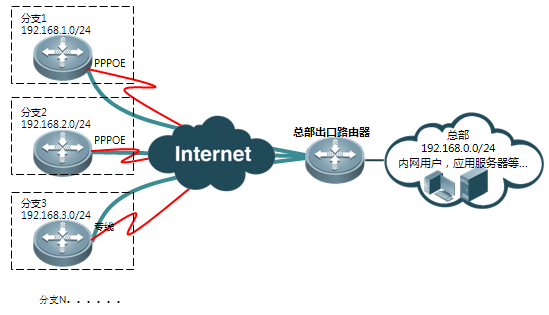

某企业使由于业务拓展,在全国各地建立了若干分支机构;总部出口路由器通过运营商专线连接到互联网,各分支可能通过专线或者ADSL方式接入互联网。分支机构在业务开展过程中需要访问位于总部的业务服务器,同时需要对分支与总部间通信的数据进行加密,保证业务安全。

该场景通过在总部出口路由器上布署动态的IPSEC VPN来接受各分支机构的拨入,满足分支与总部间的业务互访和数据加密需求。

二、组网拓扑

三、配置要点

1、配置总部路由器和各分支路由器,使其能够正常访问互联网

2、在总部出口路由器上配置动态态IPSEC VPN隧道

(1)配置isakmp策略

(2)配置预共享密钥

(3)配置ipsec加密转换集

(4)配置动态ipsec加密图

(5)将动态ipsec加密图映射到静态的ipsec加密图中

(6)将加密图应用到接口

3、在总部路由器上配置路由,将各分支网段路由指向出口

4、在分支路由器上配置静态IPSEC VPN隧道

(1)配置ipsec感兴趣流

(2)配置isakmp策略

(3)配置预共享密钥

(4)配置ipsec加密转换集

(5)配置ipsec加密图

(6)将加密图应用到接口

5、在分支路由器上配置路由,将总部网段路由指向出口

注意:

-

内网1和内网2需要互访的IP网段不能重叠。

-

RSR50/RSR50E涉及IPSEC功能必须配备AIM-VPN加密卡(如何查看RSR50/RSR50E是否已经配备AIM-VPN加密卡,请查看本文最后的附录部分)

四、配置步骤

1、配置总部路由器和各分支路由器,使其能够正常访问互联网

保证在分支路由器上能够ping通总部路由器外网口公网IP地址。

2、在总部出口路由器上配置动态态IPSEC VPN隧道

(1)配置isakmp策略

crypto isakmp policy 1 //创建新的isakmp策略

encryption 3des //指定使用3DES进行加密

authentication pre-share //指定认证方式为“预共享密码”,如使用数字证书配置“authentication rsa-sig”,如使用数字信封配置“authentication digital-email”。

(2)配置预共享密钥

crypto isakmp key 0 ruijie address 0.0.0.0 0.0.0.0 //配置预共享密钥为“ruijie”,IPSEC客户端也必须配置相同的密钥。由于对端的 ip地址是动态的,因此使用address 0.0.0.0 0.0.0.0代表所有ipsec客户端

(3)配置ipsec加密转换集

crypto ipsec transform-set myset esp-des esp-md5-hmac //指定ipsec使用esp封装des加密、MD5检验

(4)配置动态ipsec加密图

crypto dynamic-map dymymap 5 //新建名为“dymymap”的动态ipsec加密图

set transform-set myset //指定加密转换集为“myset”

(5)将动态ipsec加密图映射到静态的ipsec加密图中

crypto map mymap 10 ipsec-isakmp dynamic dymymap //将动态的“dymymap”ipsec加密图映射至静态ipsec加密图mymap中

(6)将加密图应用到接口

interface GigabitEthernet 0/0

crypto map mymap

3、在总部路由器上配置路由,将各分支网段路由指向出口

ip route 192.168.1.0 255.255.255.0 10.0.0.2

ip route 192.168.2.0 255.255.255.0 10.0.0.2

ip route 192.168.3.0 255.255.255.0 10.0.0.2

......

4、在分支路由器上配置静态IPSEC VPN隧道(以分支1为例)

(1)配置ipsec感兴趣流

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.0.0 0.0.0.255 //指定感兴趣流为源地址192.168.1.0/24,目的地址为192.168.0.0/24的网段。

(2)配置isakmp策略

crypto isakmp keepalive 5 periodic //配置IPSEC DPD探测功能

crypto isakmp policy 1 //创建新的isakmp策略

authentication pre-share //指定认证方式为“预共享密码”,如使用数字证书配置“authentication rsa-sig”,如使用数字信封配置“authentication digital-email”。

encryption 3des //指定使用3DES进行加密

(3)配置预共享密钥

crypto isakmp key 0 ruijie address 10.0.0.1 //指定peer 10.0.0.1的预共享密钥为“ruijie”,与总部出口路由器上配置的一致。如使用数字证书/信封认证则无需配置。

(4)配置ipsec加密转换集

crypto ipsec transform-set myset esp-des esp-md5-hmac //指定ipsec使用esp封装des加密、MD5检验

(5)配置ipsec加密图

crypto map mymap 5 ipsec-isakmp //新建名称为“mymap”的加密图

set peer 10.0.0.1 //指定peer地址

set transform-set myset //指定加密转换集为“myset”

match address 101 //指定感兴趣流为ACL 101

(6)将加密图应用到接口

interface dialer 0

crypto map mymap

5、在分支路由器上配置路由,将总部网段路由指向出口

ip route 192.168.0.0 255.255.255.0 dialer 0

五、配置验证

1、在分支1路由器上以源地址192.168.1.1 ping 192.168.0.1,能够正常通信

R1#ping 192.168.0.1 source 192.168.1.1

Sending 5, 100-byte ICMP Echoes to 192.168.1.1, timeout is 2 seconds:

< press Ctrl+C to break >

.!!!!

2、在分支1路由器上查看isakmp、ipsec sa是否已经协商成功

Ruijie#show crypto isakmp sa //查看isakmp sa协商情况

destination source state conn-id lifetime(second)

10.0.0.2 10.0.0.1 IKE_IDLE 0 84129 //isakmp协商成功,状态为IKE_IDLE

Ruijie#show crypto ipsec sa //查看ipsec sa协商情况

Interface: GigabitEthernet 0/0

Crypto map tag:mymap //接口下所应用的加密图名称

local ipv4 addr 10.0.0.1 //进行isakmp/ipsec协商时所使用的IP地址

media mtu 1500

==================================

sub_map type:static, seqno:5, id=0

local ident (addr/mask/prot/port): (192.168.0.0/0.0.0.255/0/0)) //感兴趣流源地址

remote ident (addr/mask/prot/port): (192.168.1.0/0.0.0.255/0/0)) //感兴趣流目的地址

PERMIT

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest 4 //成功封装、加密、摘要报文个数

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify 4 //成功解封装,解密、检验报文个数,有数据通过IPSEC加密进行通信时,重复执行show crypto ipsec sa命令可以看到以上统计个数会不断增加。

#send errors 0, #recv errors 0 //发送、接收错误报文个数,正常情况下该统计不增加。

Inbound esp sas:

spi:0x2ecca8e (49072782) //ipsec sa入方向的spi

transform: esp-des esp-md5-hmac //ipsec加密转换集为esp-des esp-md5-hmac

in use settings={Tunnel Encaps,} //采用隧道模式

crypto map mymap 5

sa timing: remaining key lifetime (k/sec): (4606998/1324) //离安全联盟的生命周期到期还有:4606998千字节/1324秒

IV size: 8 bytes //IV向量长度为8

Replay detection support:Y //抗重播处理

Outbound esp sas:

spi:0x5730dd4b (1462820171) //ipsec sa出方向的spi,只有看到了inbound spi和outbound spi才说明ipsec sa已经协商成功。

transform: esp-des esp-md5-hmac

in use settings={Tunnel Encaps,}

crypto map mymap 5

sa timing: remaining key lifetime (k/sec): (4606998/1324)

IV size: 8 bytes

Replay detection support:Y

六、附录

1、如何确认RSR50/RSR50E是否已经配备了AIM-VPN加密卡?

RSR50/RSR50E没有内置VPN加密卡,IPSEC需全部通过进程处理,性能非常低:打500pps 60Byte小包丢50个包,丢包率10%;打2Kpps以上,100%丢包;

在没有插AIM-VPN加密卡的情况下,使用IPSEC功能,可能导致和IPSEC相关的功能异常,比如:在小流量加密数据流情况下CPU即接近100%;ping大包不通等情况。

AIM-VPN卡是一个类似于内存条大小的卡,该卡插在管理板内部,可拔插。

可以通过如下形式确认管理板是否配备AIM-VPN卡:

RSR50#debug su

RSR50(support)#pci show

RSR50(support)#

*Jan 29 13:41:23: %7: =================BEGIN====================

*Jan 29 13:41:23: %7: PCI Bus 0 slot 1/0: PCI device 0x166D:0x0002

*Jan 29 13:41:23: %7: PCI Bus 0 slot 6/0: PCI device 0x104C:0xAC28

*Jan 29 13:41:23: %7: PCI Bus 1 slot 2/0: PCI device 0x14D9:0x0020

*Jan 29 13:41:23: %7: PCI Bus 1 slot 2/1: PCI device 0x1142:0x9001

*Jan 29 13:41:23: %7: PCI Bus 1 slot 3/0: PCI device 0x14D9:0x9000

*Jan 29 13:41:23: %7: PCI Bus 1 slot 3/1: PCI device 0x1142:0x9001

*Jan 29 13:41:23: %7: PCI Bus 1 slot 4/0: PCI device 0x14D9:0x9000

*Jan 29 13:41:23: %7: PCI Bus 1 slot 4/1: PCI device 0x1142:0x9001

*Jan 29 13:41:23: %7: PCI Bus 1 slot 5/0: PCI device 0x14D9:0x9000

*Jan 29 13:41:23: %7: PCI Bus 1 slot 5/1: PCI device 0x1142:0x9001

*Jan 29 13:41:23: %7: PCI Bus 14 slot 1/0: PCI device 0x1131:0x1561

*Jan 29 13:41:23: %7: PCI Bus 14 slot 1/1: PCI device 0x1131:0x1562

*Jan 29 13:41:23: %7: =================_^_====================

只要看到后面有:0x0020的就是有加密卡

*Jan 29 13:41:23: %7: PCI Bus 1 slot 2/0: PCI device 0x14D9:0x0020