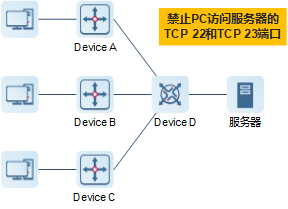

l 数据方向层面:ACL在靠近源端还是目的端配置?

l 网络层级层面:ACL在汇聚层还是接入层配置?

l 链路层面:ACL在入接口还是出接口配置?

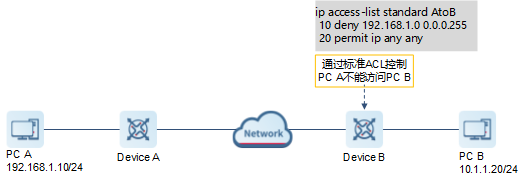

l 标准ACL(匹配源地址),在靠近报文目的的设备上进行配置。

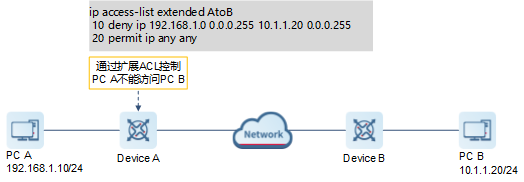

l 扩展ACL(匹配目的地址),建议在靠近报文源的设备上进行配置。

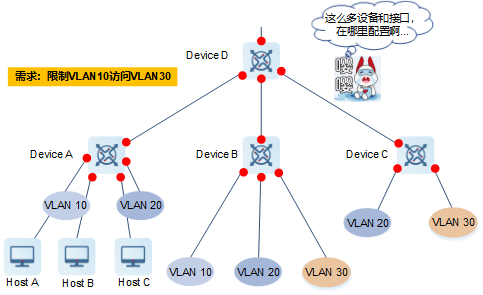

l 控制VLAN内的数据流,需要在接入交换机上配置ACL。

l 控制VLAN间的数据流,需要在汇聚交换机(网关)配置ACL。

相关链接

ACL基本概念及原理介绍

更多技术博文

-

一文帮助您了解如何进行风险辨识,确保计算机系统安全

一文帮助您了解如何进行风险辨识,确保计算机系统安全本文探讨了在计算机系统安全中的关键一环——如何进行风险辨识。通过系统化方法,识别和评估潜在的安全威胁和漏洞,从而全面了解系统中存在的潜在风险。采取多种方法,如安全漏洞扫描、安全威胁模拟等,有助于发现安全威胁,并为进一步的安全保护提供基础。

-

#知识百科

-

#安全

-

-

风险检测系统:如何保障计算机系统安全?

风险检测系统:如何保障计算机系统安全?本文探讨了风险检测系统在计算机安全中的关键作用。通过监测系统行为、分析网络流量等方式,风险检测系统能及时发现潜在安全威胁,提高系统安全性和稳定性。文章强调建立和使用风险检测系统是保护计算机系统安全的重要措施,对各个领域的安全保障具有重要意义。

-

#知识百科

-

#安全

-

-

企业办公场所智能化核心技术之POE网关是什么

企业办公场所智能化核心技术之POE网关是什么本文探讨了POE网关在提升企业办公智能化水平中的关键作用。通过以太网电缆为智能设备提供数据和电力,POE网关简化了设备管理流程,提高了工作效率,降低了总体成本。这项关键技术不仅满足了企业对智能化办公环境的需求,还为企业创造出更智能、高效、节能的办公环境。

-

#知识百科

-

#安全

-

-

一文带你了解POE交换机与POE路由器是什么?

一文带你了解POE交换机与POE路由器是什么?本文探讨了POE交换机和POE路由器在智能化办公环境中的关键作用。它们通过为智能设备提供电力和数据传输,实现了高效通信和智能管理。POE交换机简化了设备连接并提升了工作效率,而POE路由器作为核心枢纽,打造了灵活、可靠和安全的网络环境。

-

#交换机

-

#知识百科

-