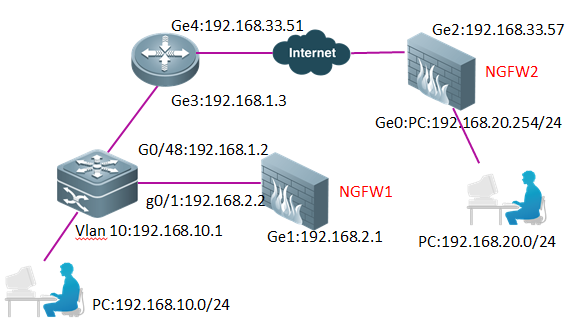

一、组网需求

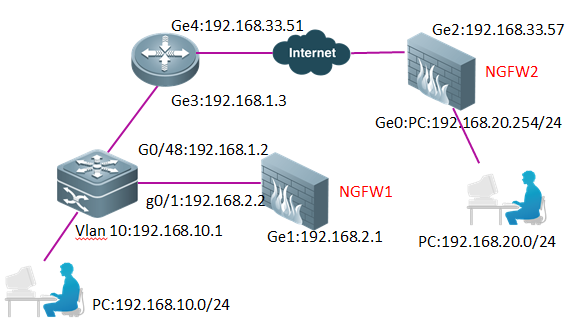

如下图所示:NGFW1作为旁路模式接在核心交换机上,NGFW1与NGFW2之间建立IPSec VPN,实现两个局域网间的安全互访通信。

各参数配置如下,两端参数需保持一致:

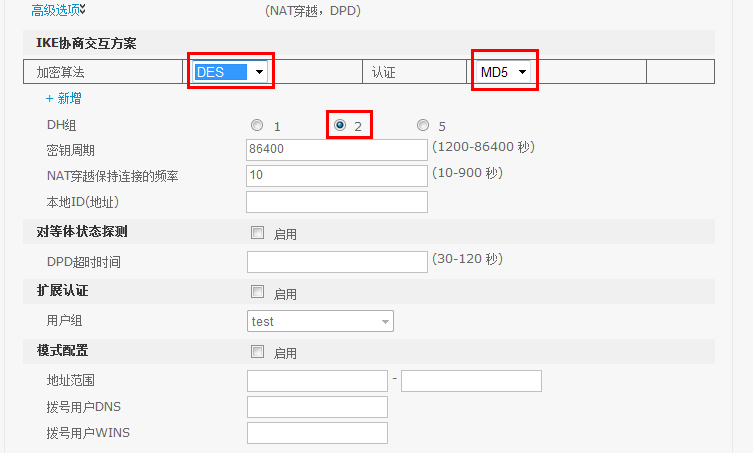

模式:主模式;

认证方式:RSA签名

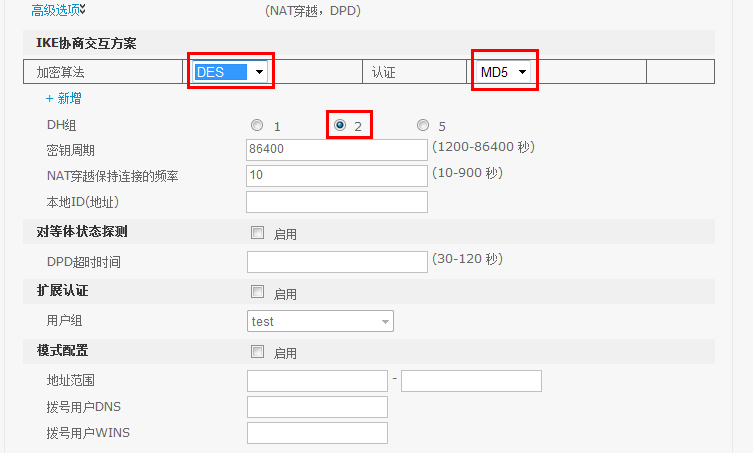

IKE算法:DES-MD5,DH2

IPSec协商交互方案:esp(3des-md5)

完美向前:group2

二、网络拓扑

三、配置要点

1、NGFW1生成根证书和用户证书

2、配置NGFW1

a、配置接口地址

b、配置地址资源

c、配置路由

d、导入根证书和本地证书

e、配置IKE策略

f、配置ipsec策略(当有穿越NAT时,AH选择为NULL,且两端配置保持一致)

g、配置安全策略

3、配置NGFW2

a、配置接口地址

b、配置地址资源

c、配置NAT、路由

d、导入根证书和本地证书

e、配置IKE策略

f、配置ipsec策略

g、配置安全策略

4、配置路由器

将IPSEC协商使用的UDP端口500和4500映射到外网:

ip nat inside source static udp 192.168.2.1 4500 192.168.33.51 4500 permit-inside

ip nat inside source static udp 192.168.2.1 500 192.168.33.51 500 permit-inside

5、配置交换机

6、VPN建立失败基本排查思路:

a、第一阶段建立失败:

检查VPN的两台设备之前的连通性是否可达,两台设备互ping看是否连通,若不通,先检查网络连通性。

检查IKE协商配置:IKE策略是否一致(加密算法和认证算法)、预共享密钥是否一致、对端IP地址是否指对、协商模式是否一致;

b、若第一阶段建立成功,第二阶段建立失败:

检查IPSec协商配置:安全策略是否配置正确,是否启用--IPSEC转换集各参数是否一致--两端的感兴趣流是否对称;

c、若还是不能解决,请致电锐捷客服热线4008111000或登录官网的在线客服寻求帮助。

四、操作步骤

1、NGFW1生成根证书和用户证书

填写证书相关信息

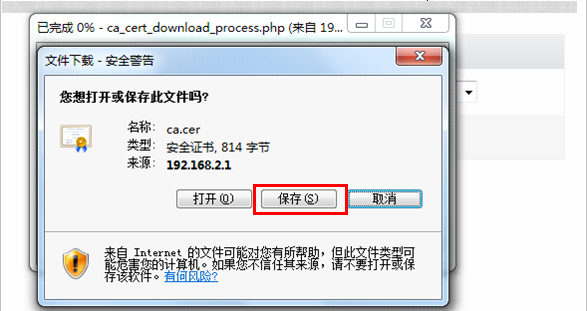

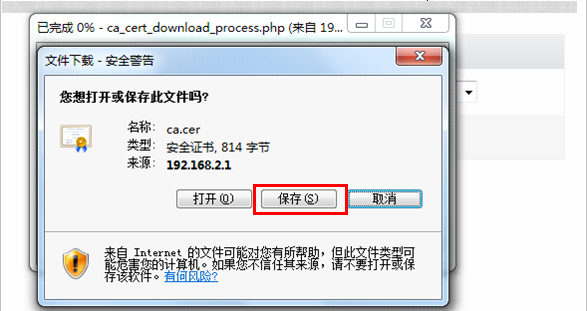

证书生成后,将证书导出到本地电脑上保存:

导出PEM格式:

生成本地证书,分别生成NGFW1和NGFW2两个证书:

生成NGFW1证书:填写NGFW1相关信息

生成NGFW2证书:填写NGFW2相关信息

分别答发两个证书,证书生成后需签发后才有效:

输入有效期天数和证书密码:

输入有效期天数和证书密码:

签发后将证书下载到本地保存:

导出的根证书,本地证书如下图:

2、配置NGFW1

a、配置接口地址

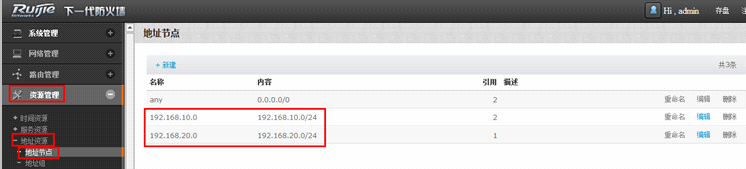

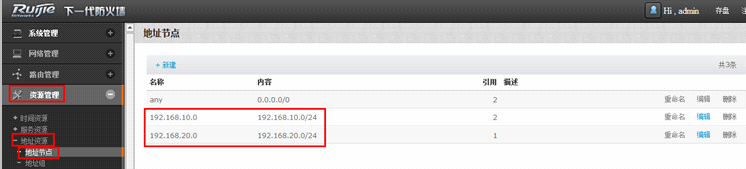

b、配置地址资源

c、配置路由

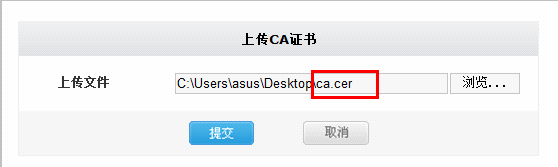

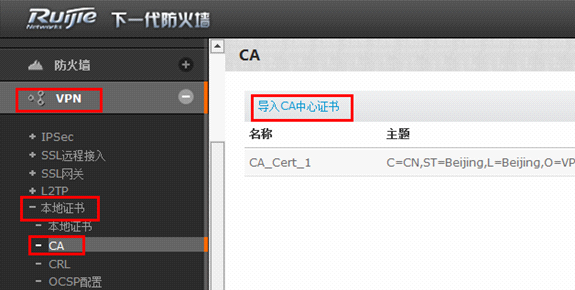

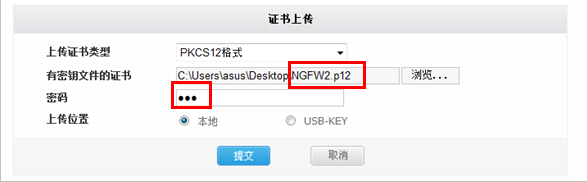

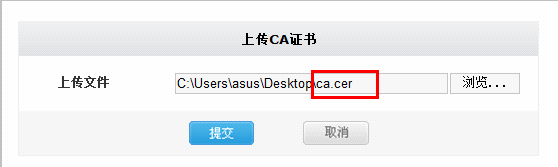

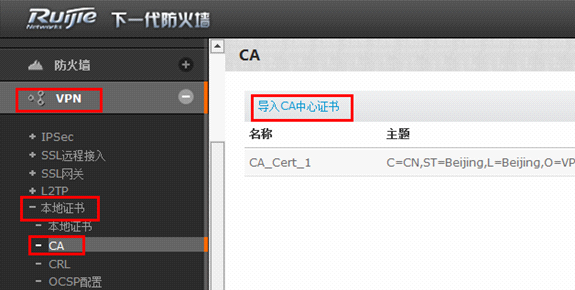

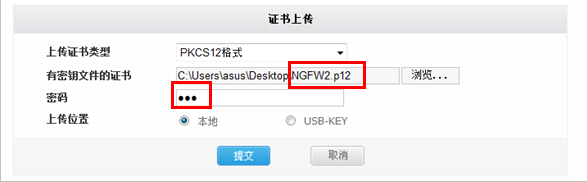

d、导入根证书和本地证书

导入本地证书,密码与刚才生成证书时设置的密码一致。

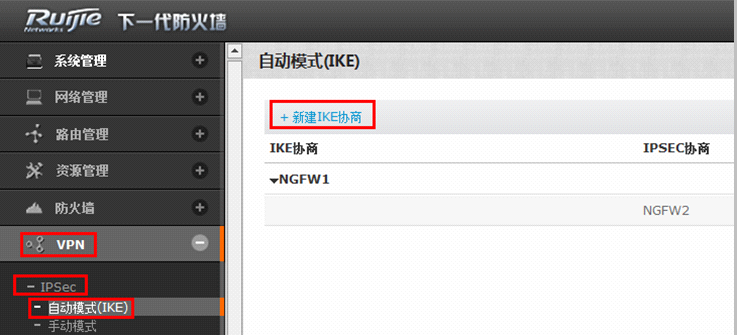

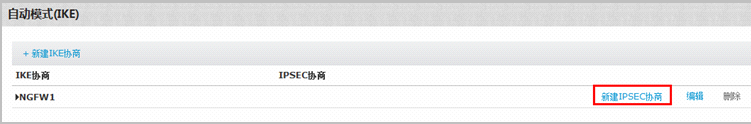

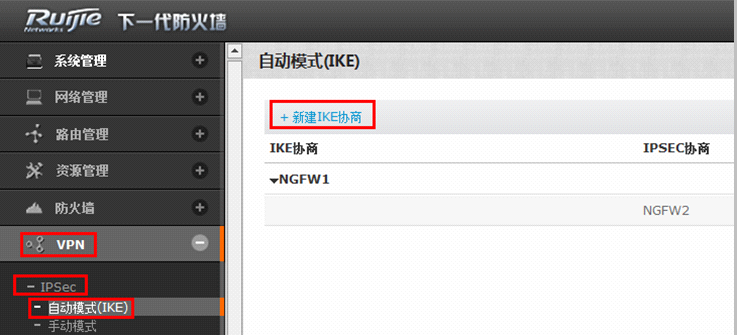

e、配置IKE策略

网关名称:标识对端网关的名称

IP地址:对端设备的公网IP地址192.168.33.57

认证方式:RSA签名

证书选择刚才导入的本地证书:NGFW1

本地ID:填写本地出口路由器的公网IP地

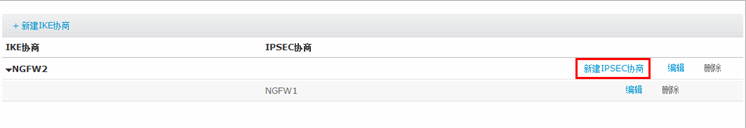

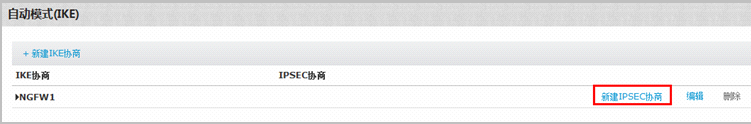

f、配置ipsec策略

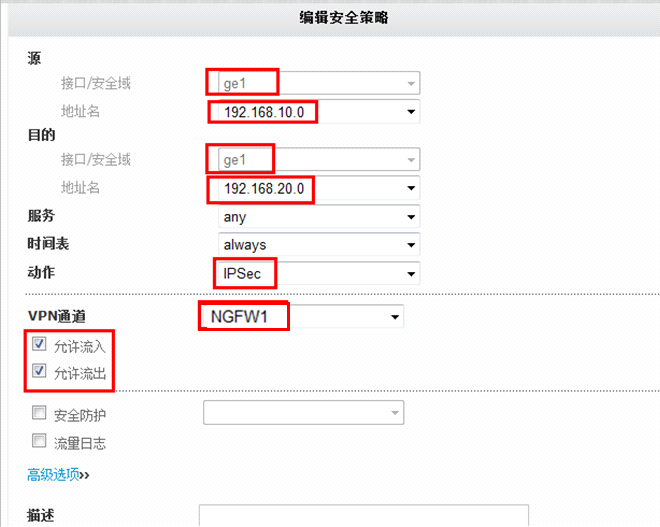

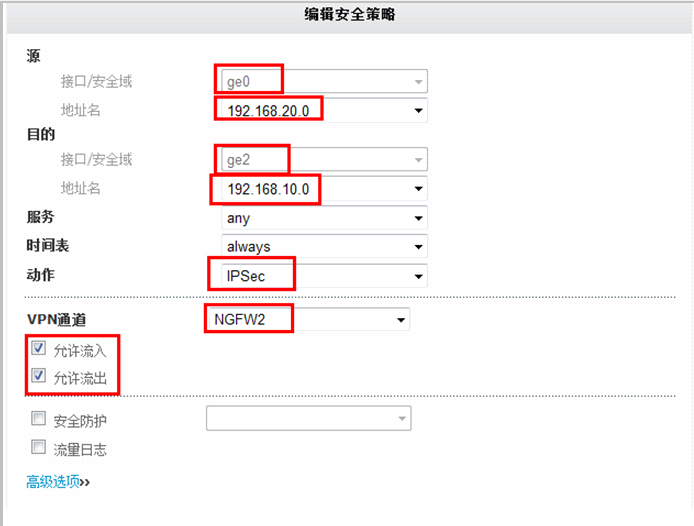

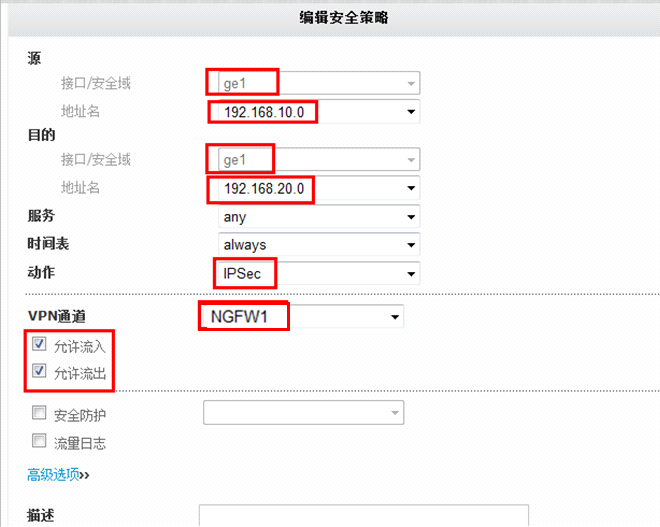

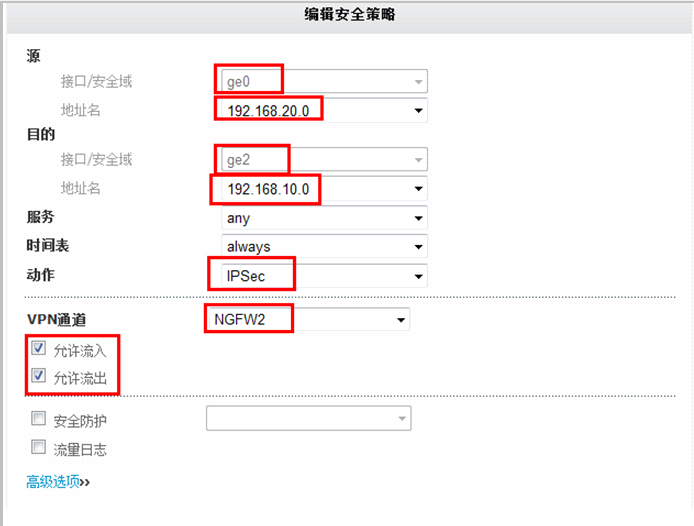

g、配置安全策略

配置IPSEC安全策略:

配置192.168.10.0/24网段访问安全策略:

配置安全策略后务必勾选“启用”:

3、配置NGFW2

a、配置接口地址

b、配置地址资源

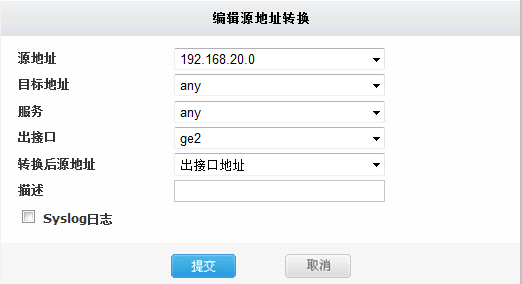

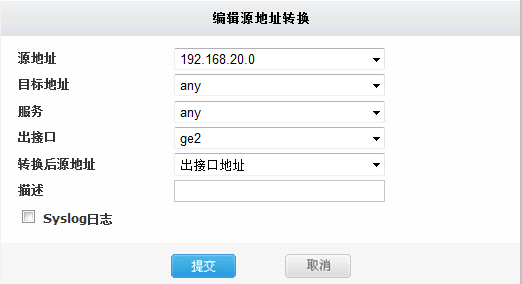

c、配置NAT、路由

d、导入根证书和本地证书

导入本地证书,密码与刚才生成证书时设置的密码一致。

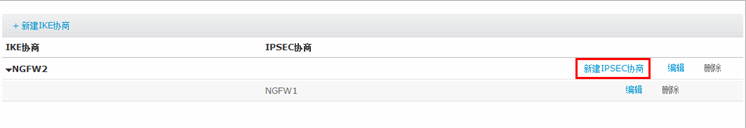

e、配置IKE策略

f、配置ipsec策略

g、配置安全策略

配置后务必勾选“启用”才能生效。

4、配置路由器

配置内网口IP地址:

interface GigabitEthernet 0/0

ip nat inside

ip address 192.168.1.3 255.255.255.0

配置外网口IP地址:

interface GigabitEthernet 0/1

ip nat outside

ip address 192.168.33.51 255.255.255.0

配置NAT地址池ruijie及NAT转换:

access-list 1 permit any

ip nat pool ruijie prefix-length 24

address 192.168.33.51 192.168.33.51 match interface GigabitEthernet 0/1

ip nat inside source list 1 pool ruijie

配置端口映射:

将IPSEC协商使用的UDP端口500和4500映射到外网:

ip nat inside source static udp 192.168.2.1 4500 192.168.33.51 4500 permit-inside

ip nat inside source static udp 192.168.2.1 500 192.168.33.51 500 permit-inside

若想外网用户能管理NGFW,可将NGFW的443端口映射到公网上:

ip nat inside source static tcp 192.168.2.1 443 192.168.33.51 443 permit-inside

配置默认路由:

ip route 0.0.0.0 0.0.0.0 192.168.33.1

配置回指静态路由:

ip route 192.168.2.0 255.255.255.0 192.168.1.2

ip route 192.168.10.0 255.255.255.0 192.168.1.2

5、配置交换机

配置VLAN 10、配置int vlan 10的IP地址、将f0/1划入vlan 10:

vlan 10

interface VLAN 10

ip address 192.168.10.1 255.255.255.0

interface FastEthernet 0/1

switchport access vlan 10

配置f0/47的接口IP地址:

interface FastEthernet 0/47

no switchport

ip address 192.168.2.2 255.255.255.0

配置f0/48的接口IP地址:

interface FastEthernet 0/48

no switchport

ip address 192.168.1.2 255.255.255.0

配置默认路由:

ip route 0.0.0.0 0.0.0.0 192.168.1.3

配置192.168.20.0/24网段的下一跳指向NGFW的管理地址

ip route 192.168.20.0 255.255.255.0 192.168.2.1

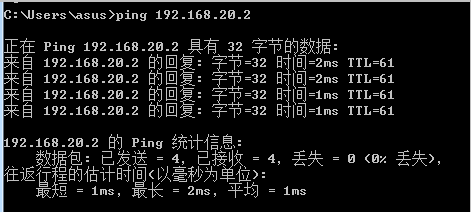

五、验证效果

分别查看两台设备的IPSEC协商状态:

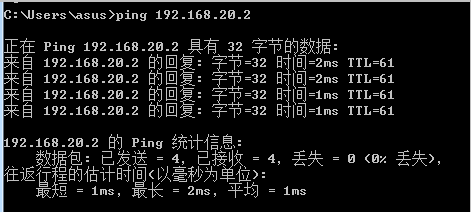

两端子网可以互相通信: